5 grosses erreurs à éviter

1 Pas de mot de passe sur votre ordi, bah oui « j’ai confiance en mes collègues de bureau »

« Les risques commencent entre la chaise et l’écran », rappellent les formateurs de Reporters Sans Frontières. On sait combien les rédactions sont des passoires absolument pas sécurisées et comment n’importe qui peut s’y introduire et s’asseoir à votre bureau pendant la pause déjeuner. Souvenez-vous par exemple du PC si facilement dérobé au Point.

Et aussi : Envoyer ses emails confidentiels dos à la fenêtre dans sa chambre d’hôtel, histoire de permettre aux espions de tout bien lire depuis l’immeuble d’en face avec leurs jumelles.

Vidéo – Petit tuto vidéo par Reporters sans frontières

A faire : Sur votre Mac (si vous êtes sur Windows regardez ici), cliquez sur Pomme / Préférences système / Sécurité / Général / Exiger un mot de passe / Entrez un mot de passe autre que « azerty », « motdepasse », qu’un logiciel de hacking testera immédiatement. Vous trouverez ici des exemples de mots de passe à la con à éviter absolument. Et cliquez ici pour comprendre ce qui fait un bon password.

2 Mettre un mot de passe de fou à son PC mais ne pas crypter son disque dur

Bravo pour votre super mot de passe de geek (@2001Au10Cée_) mais le disque dur de votre ordinateur n’est pas crypté. Du coup, pas besoin d’être un hacker pour télécharger tous vos fichiers. Il suffira de retirer extraire (temporairement) le disque dur de votre ordi, de le brancher sur une autre machine, et le tour sera joué.

Et aussi : Acheter une housse fluo vintage pour son Mac mais oublier d’investir dans un câble de sécurité est potentiellement très couillon : Regardez la pub Kensington pour vous en convaincre.

A faire : Sur votre Mac (si vous êtes sur Windows regardez ici), cliquez sur Pomme / Préférences système / Sécurité / FileVault / Activer FileVault. Et voilà, votre disque dur est chiffré ! Cela étant, avant de passer à l’action, pensez à sauvegarder vos données ;)

Sur Windows (et aussi sur Mac), vous pouvez utiliser TrueCrypt pour chiffrer votre disque dur. Voir plus bas pour le tutoriel.

%(upper)[Préférences système]%Ah bon mon Mac a un pare-feu mais n’est pas activé par défaut ?

3 Pas besoin d’antivirus, « parce j’ai un Mac »

C’est vrai qu’un antivirus peut ralentir (un peu) le fonctionnement de votre ordinateur. Mais en fait il n’y a pas d’excuse valable pour ne pas vacciner votre bécane, qu’elle tourne sous Mac, Linux ou Windows.

Et aussi : Ne pas effectuer les mises à jour de votre OS ou de vos logiciels (qui viennent parer des failles de sécurité). Ne pas activer le firewall (qui bloque les intrusions sur votre machine) installé de base sur votre mac (mais pas activé par défaut) ou votre windows. Ne pas installer d’anti-spyware (comme Spybot PC).

A faire : Téléchargez illico un bon antivirus pour PC, comme ClamWin (qui est un logiciel libre et open source), Avast ou Antivir. Sur Mac, vous pouvez essayer ClamXAV.

4. A l’étranger, laisser son ordi portable dans sa chambre d’hôtel, parce que c’est plus sûr

Vous voilà en reportage à l’étranger. Pas forcément dans un pays où l’on vous a vu débarquer d’un bon œil. Alors que vous vous apprêtez à aller prendre votre petit déjeuner à la salle à manger ou filer en ville pour une interview, vous hésitez à prendre votre pc portable : Ben tiens ! Vous aurez à peine franchi la porte de l’ascenseur qu’on viendra visiter votre chambre, en commençant par inspecter les secrets de votre ordinateur chéri.

Et aussi : Surfer sur le wifi de l’hôtel par exemple pour convenir de rendez-vous secrets avec vos sources.

A faire : Prendre votre douche avec votre ordinateur, prendre le ptit déj’ avec votre ordinateur, partir en reportage avec votre ordinateur, boire des coups en ville le soir avec votre ordinateur.

5 Envoyer des textos en pensant que c’est plus discret qu’un coup de fil

Encore un grand truc de journalistes, envoyer des SMS parce que ça fait plus discret. Sauf que les SMS envoyés sur le réseau ne sont pas cryptés : ils passent en clair. Les messages sont dans certains pays archivés (en France ça n’est a priori pas le cas, sauf si une dérivation de votre ligne a été demandée par la police).

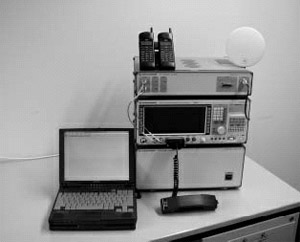

Passer un coup de fil n’est pas nécessairement plus safe. L’algorithme 64 bits de chiffrement GSM a été dévoilé en 2009 mais des sociétés comme Meganet proposent pour quelques milliers d’euros des IMSI catcher qui permettent d’écouter les conversations que les gens passent près de chez vous.

Et aussi : Prêter son téléphone à un inconnu pour lui laisser installer un logiciel espion dessus. Laisser ses SMS et contacts de sources dont vous devez garder l’anonymat sur votre mobile. Emmener son téléphone mobile avec soi à un rendez-vous ultra secret.

A faire : Commencez par mettre un code de verrouillage à votre smartphone;) Ensuite, investissez dans l’antivirus qui convient à votre joujou high-tech. En cas de besoin, vous pouvez aussi choisir de chiffrer vos textos.

Ce joujou directement issu des 1990’s peut capter plusieurs conversations GSM en même temps. Et d’occase, vous l’aurez pour quelques milliers d’euros.

5 conseils pratiques

1 Achetez une clé USB et installer Tails dessus (gratuit)

Dans quel cas : Vous partez à l’étranger dans un pays où les communications sur Internet sont monitorées. Vous voulez surfer sur des sites sensibles ou bloquées par les autorités. Vous pouvez être amené à le faire depuis des ordinateurs sur lesquels vous suspectez une surveillance, par exemple dans les cybercafés.

Le principe : Le logiciel Tor permet un surf anonyme. Une série de serveurs relais vient s’interfacer entre votre connexion et le site que vous visitez. La suite Tails installée sur une clé USB est système d’exploitation Linux que vous lancez sur l’ordinateur que vous utilisez. Toute votre activité se fait sur votre clé USB et non sur l’ordinateur du cybercafé (par exemple) qui ne pourra pas enregistrer l’historique des sites que vous visitez ou espionner les mots de passe que vous tapez. Et si on vous parle de Tails, c’est parce que cet OS portable inclut Tor ;)

A savoir : Installez et testez Tails et Tor avant de partir en reportage, cela nécessite un peu de pratique. Gardez en tête que si votre surf est anonyme, vos données continuent à circuler en clair sur tous les serveurs du réseau TOR et que certains pays, comme l’Iran, sont parvenus à détecter l’utilisation de ce logiciel.

Les ressources :

Téléchargez TOR ici

Téléchargez Tails ici

Entraînez-vous à utiliser Tails, The Amnesic Incognito Live System

2 Installez un logiciel de VoIP sur votre machine (toujours gratuit)

Dans quel cas : Vous échangez avec des contacts susceptibles d’être sur écoute ou des sources qui habitent dans des pays où les conversations sont monitorées et archivées avec des alertes sur des mots clés ou des appels internationaux (ah bon ça existe ?).

Le principe : Un logiciel de VoIP ou de tchat, tout simplement. Si Skype chiffre les conversations et aurait donné du fil à retordre à certains services, certains hackers mettent en garde contre l’existence possible de backdoors dans cette solution qui n’est pas open source. Pour vos tchats, privilégiez une solution comme Pidgin + OTR (off the record) qui vous assure que personne ne peut intercepter vos messages, qui authentifie votre interlocuteur (la personne à qui vous parlez est bien celle que vous croyez). Et comme les choses sont bien faites, pidgin est compatible avec tous les services de tchat (Google Talk, MSN et compagnie) que vous utilisez déjà.

A savoir : Lorsque vous échangez avec une source avec le risque d’être écoutés, multipliez les canaux pour convenir par exemple d’un rendez-vous physique ou téléphonique : Par tchat ou sur un forum fixez l’heure, et le canal ou le lieu de vive voix par téléphone ou skype par exemple.

Les ressources :

Sur Windows ou Linux, installez Pidgin (qui permet aussi de faire de voix et de la vidéo) ici

Puis installez OTR ici

Et activez le plugin « off the record » dans les plugins de Pidgin

Sur Mac, on a utilisé Jitsi (Appels vidéo, voix et tchat) et Adium pour un tchat qui fonctionne avec OTR (Activez le chiffrage dans le menu Contacts / Cryptage).

Plus fort que Gtalk, Pidgin OTR vous permet de tchatter en toute confidentialité

3 Apprenez le chiffrage de vos mails avec PGP pour emmerder la DST (toujours gratuit)

Dans quel cas ? Vous échangez des emails et vous souhaitez que ceux-ci restent confidentiels. Car les emails qui circulent sur le réseau sont transmis en clair. N’importe quelle machine qui les intercepte peut les lire. Les pays qui ont mis en place un système de filtrage type DPI peuvent être alertés par des mots-clés qui figurent dans votre mail.

Le principe : L’usage de courriels cryptés repose sur un chiffrement asymétrique : vous disposez d’une clé publique et d’une clé privée, tout comme la personne avec qui vous échangez. Vous avez transmis votre clé publique à votre interlocuteur et vous disposez de la sienne. Vous allez chiffrer votre courriel à l’aide de votre clé privée (que vous êtes seul à connaître) et de la clé publique de votre destinataire, qui pourra le lire grâce à votre clé publique et à sa clé privée. Par exemple, ici le créateur de PGP Philip Zimmermann a mis en ligne sa clé publique.

A savoir : Les courriels chiffrés sont vite repérés sur le réseau. Certes ils sont difficiles à déchiffrer pour les autorités, mais ils peuvent permettre de dresser une cartographie de qui est en rapport avec qui, d’autant que si le contenu du courriel est crypté, son expéditeur, son destinataire et son objet circulent en clair.

Le point de vue de hackers comme Okhin ou de web activistes comme Kitetoa est de recommander aux journalistes de n’échanger que par mails chiffrés, de telle sorte qu’ils créent un brouillard autour d’eux qui empêcherait les services de distinguer les courriels importants (chiffrés) du banal « on déjeune ensemble à midi » qui circulerait en clair.

Les ressources : Commencez par installer Thunderbird (le logiciel de courriel) de Mozilla. Si vous avez Outlook, ça vous changera ici

Ensuite téléchargez le pack GPG ici

Et enfin, dans les modules complémentaires (add-ons) de Thunderbird, ajoutez Enigmail.

Une fois que c’est bon, suivez le tutoriel complet ici

Pas besoin d’être Einstein pour utiliser le chiffrement asymétrique avec PGP

4 Utilisez Truecrypt pour vous la péter James Bond au bureau (encore gratuit)

Dans quel cas ? Vous gardez des documents confidentiels sur votre ordi. Et ça serait pas de bol qu’une personne mal intentionnée vous chipe votre bécanne et puisse y avoir accès.

Le principe : Avec Truecrypt, vous chiffrez votre disque dur, votre clé USB ou tout simplement un dossier de votre ordinateur. Vous y faites glisser vos données confidentielles.

A savoir : Le FBI a essayé pendant un an de déchiffrer le disque dur de l’ordinateur d’un banquier brésilien mouillé dans des affaires de corruption, mais ça a été peine perdue. A noter grâce à Truecrypt, vous pouvez aussi envoyer des documents chiffrés par email, sous la forme d’un fichier pdf ou autre. Voilà qui peut être bien pratique pour un journaliste qui souhaite correspondre discrètement avec sa rédaction depuis l’étranger.

Les ressources :

Téléchargez Truecrypt ici

L’utilisation de Truecrypt est très intutive. Si vous êtes perdu, vous trouverez un tutoriel ici

Je recommande Truecrypt à tous les journalistes qui se rendent au Kamistan ou au Sangala

5 Faites preuve de bon sens et soyez attentifs à votre environnement

Le bon sens, c’est de penser qu’à chaque action que vous faites sur le net, vous laissez des traces. Ca n’est pas parce que vous supprimez un document de votre ordinateur, qu’il a disparu de votre disque dur

L’astuce : Utilisez la corbeille en mode sécurisé sur Mac ou bien Eraser sous Windows.

Quand une source vous remet une photo ou un document, il n’est pas improbable qu’elle y ait laissé elle aussi des traces : le nom du propriétaire de l’ordinateur sur lequel a été rédigé le texte ou de l’appareil photo.

L’astuce : Utilisez un soft qui permet de supprimer les metadata de vos photos avant publication

Séparez vos données persos et vos données pros, avec par exemple un disque dur chiffré pour ces dernières par exemple.

Pensez aux problèmes que vous allez rencontrer et essayez de les anticiper avant de partir en reportage à l’étranger ou en même temps que vous enquêtez sur des dossiers sensibles.

L’astuce : contactez RSF Nouveaux médias pour faire un check-up avant votre départ ou faites appels à des développeurs chics comme Bluetouff de Toonux pour qu’ils vous mettent en place un beau VPN sécurisé avant votre départ pour Pékin.

Devenez un peu parano, faites renforcer la serrure d’entrée de votre rédaction, vérifiez l’activité récente sur votre compte Gmail. Débranchez la batterie de votre portable pour ne pas être tracés par des sms furtifs, payez vous un smartphone qui tourne sous Linux, et potassez quelques pages sur la sécurité informatique sur les mobiles.

Et au fait, faites réviser votre destructeur de documents papier, il paraît que ça ne fait plus peur à personne ;)

Si Liliane avait lu StreetPress, elle aurait peut-être répéré le dictaphone de son maître d’hôtel

Edit – 7.6.12: Mise à jour du paragraphe sur la VoIP et les les logiciels de tchat, avec de nouveaux liens sur les vulnérabilités de Skype et l’ajout du logiciel Adium. Merci à @Okhin et @Barbayellow

NE MANQUEZ RIEN DE STREETPRESS,

ABONNEZ-VOUS À NOTRE NEWSLETTER

- Tops

- web

- Journalisme

- Protection des sources

- sécurité en ligne

- Hacking

- Enigmail

- Mails chiffrés

- PGP

- Truecrypt

- VPN

- Okhin

- Kitetoa

- RSF

- DCRI.COM

- Reporters Sans Frontières

- Choisir un bon mot de passe

- verrouillage automatique de session

- windows

- Mac

- PC

- Pare feu Mac

- Antivirus

- Wifi sécurité

- écoutes GSM

- confidentialité portable

- ismi catcher

- dérivation de ligne

- antivirus smartphone

- chiffrage sms

- tails

- tor

- Skype

- Pidgin OTR

- Corbeille mode sécurisé

- Eraser

- Confidentialité Meta données

- Bluetouff

- Toonux

- Smartphone sous Linux

- Gmail activité récente

- Médias

- A la une